Ochrona informacji niejawnej - strona 3 - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

Ochrona informacji niejawnych w perspektywie krajowej i międzynarodowej - Książka | Księgarnia internetowa Poczytaj.pl

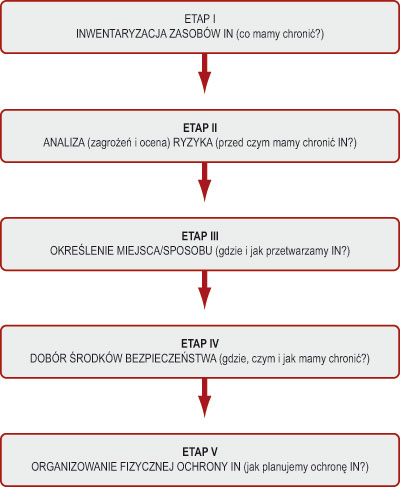

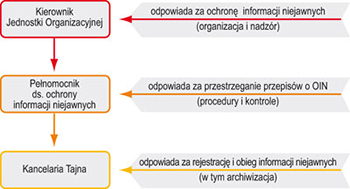

Nowe spojrzenie na ochronę informacji niejawnych (cz. 2) | Zabezpieczenia - czasopismo branży security

Szkolenie z ochrony informacji niejawnych i obiegu dokumentów niejawnych – POLSKIE PRZYGOTOWANIA OBRONNE – Szkolenia Obronne PPO

Ochrona danych osobowych i informacji niejawnych z uwzględnieniem ogólnego rozporządzenia unijnego + Płyta CD, 2016, Dariusz Wociór - Ksiegarnia.beck.pl